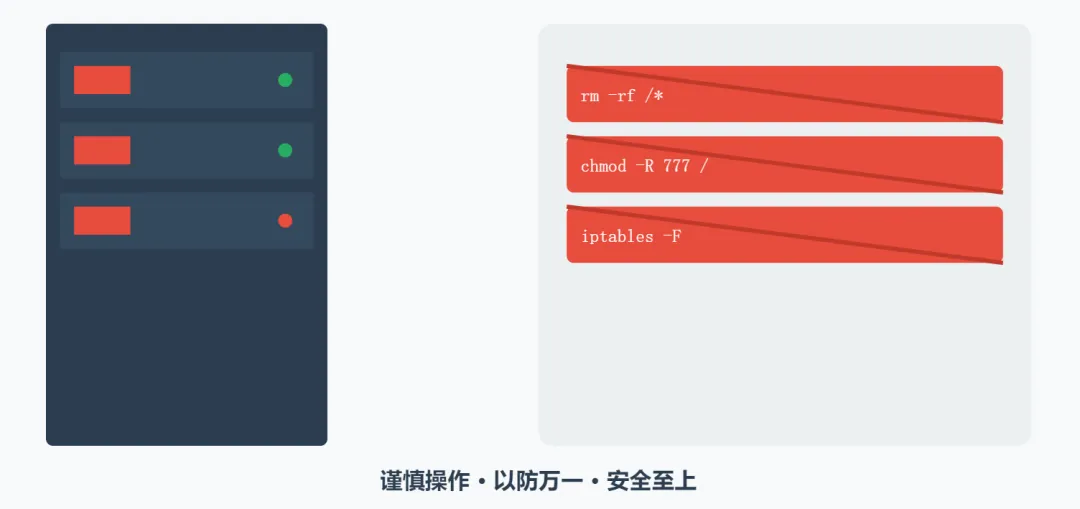

在数字化时代,服务器就像企业的心脏。然而,一个微小的操作失误,就可能造成灾难性后果。最近,一则震惊业内的新闻引发广泛关注:某金融企业因一名实习生执行了chmod -R 777 /命令,导致系统权限完全紊乱,造成价值千万的交易数据损失。让我们深入分析十个典型案例,为企业信息安全敲响警钟。

十大禁忌操作大盘点

1. 强制断电的致命诱惑

某知名物流企业的一次事故令人警醒。运维人员为了快速解决系统故障,直接拔掉服务器电源,结果导致20万笔订单数据陷入混乱状态。这种做法会造成:

- 文件系统损坏,需要耗费大量时间修复

- 内存中的关键数据永久丢失

- RAID控制器缓存数据彻底消失

正确的服务器关机流程应该是:

# 执行优雅关机

shutdown -h now

# 确保数据同步

sync; sync; sync2. 生产环境的危险试验

生产服务器不是试验场。一位开发工程师在线上环境执行rm -rf ./tmp/*命令,由于目录软链接指向根目录,导致灾难性后果:

- 系统文件被误删,服务全面崩溃

- 业务中断长达72小时

- 数据恢复过程异常艰难

安全防护建议:

# 设置命令别名防护

alias rm='rm -i'

alias chmod='echo "警告:此操作需要架构师审批"'3. 防火墙规则的任意妄为

安全无小事。某企业运维人员嫌麻烦,直接关闭了防火墙,结果服务器沦为勒索病毒的目标。铭记以下准则:

- 严禁使用

iptables -F清空规则 - 修改前必须备份现有规则:

iptables-save > /backup/iptables_$(date +%F).rules4. root权限执行未知脚本

一次看似普通的"系统优化",暗藏致命风险。某公司服务器遭遇恶意脚本植入,源于盲目执行第三方代码。基本防护原则:

- 执行前必须审查脚本内容

- 重点排查可疑的网络请求

- 建议降权执行:

sudo -u appuser ./deploy.sh5. 数据库操作的冒险主义

某DBA在未做备份的情况下修改表结构,结果酿成大祸。数据库操作的生存法则:

-- 操作前的必要准备

CREATE TABLE backup_table LIKE original_table;

INSERT INTO backup_table SELECT * FROM original_table;6. SSH安全配置的疏忽大意

弱密码成为黑客的敲门砖。一家企业因SSH配置不当,服务器沦为挖矿肉鸡。安全加固方案:

# 禁用密码登录,启用密钥认证

sed -i 's/PasswordAuthentication yes/PasswordAuthentication no/g' /etc/ssh/sshd_config

ssh-copy-id -i ~/.ssh/id_rsa.pub user@server7. 日志管理的疏忽大意

系统日志是服务器的"健康档案"。某大型Kafka集群因日志爆炸而瘫痪。科学的日志管理方案:

# 配置日志自动切割

vim /etc/logrotate.d/nginx

/var/log/nginx/*.log {

daily

rotate 30

compress

missingok

notifempty

}8. 服务端口的随意暴露

默认端口配置是黑客的最爱。某公司Redis服务因端口暴露,数据被恶意清空。端口安全策略:

# 修改默认配置

vim /etc/redis.conf

port 6380

# 限制访问范围

bind 10.0.0.19. 变更过程缺乏监控

某企业深夜升级无人值守,服务雪崩数小时无人知晓。变更过程的黄金法则:

# 实时监控关键指标

watch -n 1 "netstat -ant | grep ESTABLISHED | wc -l"

# 性能告警阈值:

- CPU负载骤增50%以上

- 内存占用持续攀升

- 磁盘IO延迟超过100ms10. 系统更新的懈怠之心

安全补丁犹如疫苗。某企业因怠于更新,成为Log4j漏洞的受害者。更新维护规范:

# 定期安全更新

yum update --security -y

# 内核更新后的必要操作

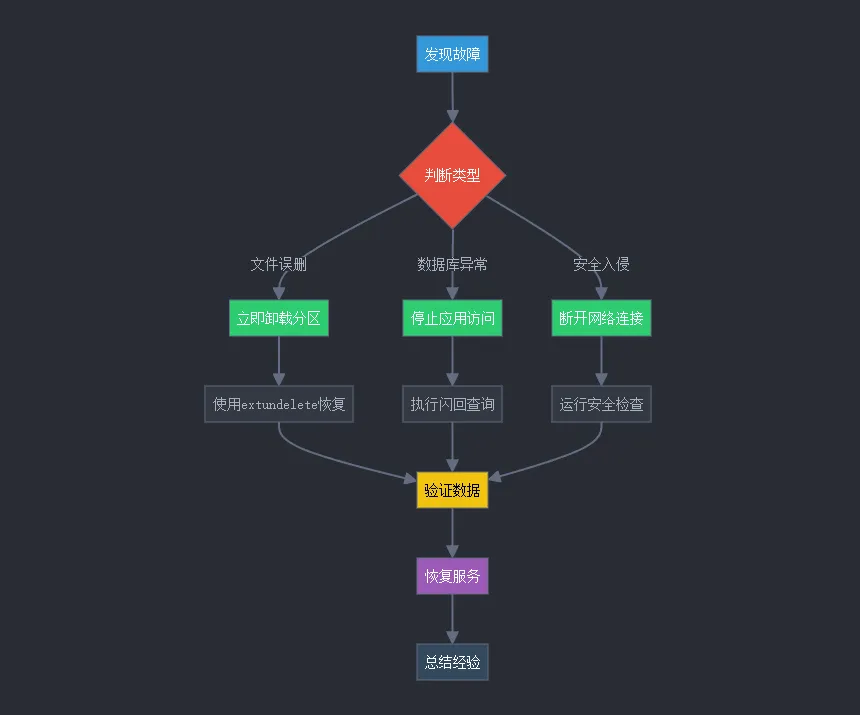

reboot紧急救援指南

1. 文件误删的应急处理

# 立即卸载分区,阻止数据覆盖

umount /dev/sdb1

# 使用数据恢复工具

extundelete /dev/sdb1 --restore-file /home/data.txt2. 数据库误操作的挽救方案

-- 通过闪回查询恢复数据(MySQL 8.0+)

SELECT * FROM table AS OF TIMESTAMP '2024-01-01 12:00:00';

-- 生成回滚脚本

FLASHBACK TABLE table TO TIMESTAMP '2024-01-01 12:00:00';3. 勒索病毒的应急响应

# 第一时间断网隔离

ifconfig eth0 down

# 保存证据以供分析

tar -czvf ransom_evidence.tar.gz /tmp/*.encrypted

# 系统后门检查

chkrootkit -q服务器运维如同在刀尖上跳舞,统计显示80%的重大事故源于人为操作失误。记住:每一个命令都可能是一把双刃剑,谨慎操作才是生存之道。定期演练、严格授权、建立流程,让我们用专业的态度守护企业的数字资产。

刀客2 个月前

发表在:近期发现的2个挂机应用 | 未测试 | 有兴趣的可以尝试一下@j:这就尴尬 这2个我暂时还没有去尝...

j2 个月前

发表在:近期发现的2个挂机应用 | 未测试 | 有兴趣的可以尝试一下vyx掛了16個IP快一個月了完全沒流量...

刀客3 个月前

发表在:Wipter - 全网首发 - 批量多开放大 - 保姆级教程!@ysbg:官方是游戏规则定制者

ysbg3 个月前

发表在:Wipter - 全网首发 - 批量多开放大 - 保姆级教程!为什么要检测多开?我觉得没有意义呀,因为...

刀客3 个月前

发表在:被Ban的Office-E5迎来救赎 | 新的希望 | 100GB-Outlook 和 5TB-OneDrive@pipi:哈哈

pipi3 个月前

发表在:被Ban的Office-E5迎来救赎 | 新的希望 | 100GB-Outlook 和 5TB-OneDrive不错不错,按照教程搞了个E3

刀客4 个月前

发表在:[装死,目测跑路]挂机网赚 - Earn.Cc@清风:近期会整理一期文章发布

清风4 个月前

发表在:[装死,目测跑路]挂机网赚 - Earn.Cc希望刀哥把利润高的标注一下谢谢

刀客4 个月前

发表在:[装死,目测跑路]挂机网赚 - Earn.Cc@清风:好的.感谢支持

清风5 个月前

发表在:[装死,目测跑路]挂机网赚 - Earn.Cc谢谢刀哥哈哈纯净的住宅IP没问题遇到垃圾...